ChatGPT is een groot taalmodel (LLM) chatbot ontwikkeld door OpenAI. Het is een krachtig hulpmiddel dat voor een verscheidenheid aan doeleinden kan worden gebruikt, waaronder het genereren van tekst, het vertalen van talen en het schrijven van verschillende soorten creatieve inhoud. ChatGPT kan echter ook worden gebruikt voor kwaadaardige doeleinden, zoals het verspreiden van desinformatie, het uitvoeren van phishing-aanvallen en het genereren van malware.

Er zijn verschillende manieren waarop ChatGPT door hackers kan worden gebruikt. Een van de meest voorkomende manieren is om ChatGPT te gebruiken om desinformatie te verspreiden. ChatGPT kan worden gebruikt om realistische en overtuigende tekst te genereren die mensen kan misleiden. Dit kan worden gebruikt om mensen te overtuigen om verkeerde informatie te geloven of om ze tot actie aan te zetten die in hun nadeel is.

Een andere manier waarop ChatGPT door hackers kan worden gebruikt is om phishing-aanvallen uit te voeren. ChatGPT kan worden gebruikt om realistische e-mails en andere berichten te genereren die lijken afkomstig te zijn van betrouwbare bronnen. Deze berichten kunnen mensen misleiden om persoonlijke informatie of gevoelige gegevens vrij te geven.

ChatGPT kan ook worden gebruikt om malware te genereren. Malware is schadelijke software die bedoeld is om computers of netwerken te beschadigen. ChatGPT kan worden gebruikt om malware te genereren die moeilijk te detecteren en te verwijderen is.

ChatGPT’s Rol in Keylogger Malware

ChatGPT kan worden ingezet om de code van keyloggers te genereren. Hierdoor kunnen cybercriminelen geavanceerde en subtiele keyloggers maken die minder snel worden gedetecteerd door traditionele beveiligingsmechanismen.

De technologische vooruitgang in het digitale tijdperk heeft een overvloed aan ontwikkelingen met zich meegebracht, maar heeft ook nieuwe vormen van exploitatie in het leven geroepen. Een zorgwekkend aspect hiervan is de mogelijke samenwerking tussen AI-modellen zoals ChatGPT en de creatie van keylogger malware. Door de mogelijkheden van ChatGPT uit te buiten, kunnen cybercriminelen geavanceerde keyloggers creëren die subtiel opereren en onder de radar van conventionele beveiligingsmechanismen blijven. In dit uitgebreide artikel duiken we diep in de complexiteit van ChatGPT’s betrokkenheid bij keylogger malware. We verduidelijken het proces, analyseren de code en geven illustratieve voorbeelden.

Voorbeeld: Generatie van Keylogger Code

Stel je voor dat een hacker kwaadaardige bedoelingen heeft en een aangepaste keylogger wil ontwikkelen. Door gebruik te maken van ChatGPT kan de hacker de volgende stappen ondernemen:

Titel: De Onthulling van de Diepe Verbinding: Hoe ChatGPT de Geboorte van Geavanceerde Keylogger Malware Mogelijk Maakt

Inleiding

De technologische vooruitgang in het digitale tijdperk heeft een overvloed aan ontwikkelingen met zich meegebracht, maar heeft ook nieuwe vormen van exploitatie in het leven geroepen. Een zorgwekkend aspect hiervan is de mogelijke samenwerking tussen AI-modellen zoals ChatGPT en de creatie van keylogger malware. Door de mogelijkheden van ChatGPT uit te buiten, kunnen cybercriminelen geavanceerde keyloggers creëren die subtiel opereren en onder de radar van conventionele beveiligingsmechanismen blijven. In dit uitgebreide artikel duiken we diep in de complexiteit van ChatGPT’s betrokkenheid bij keylogger malware. We verduidelijken het proces, analyseren de code en geven illustratieve voorbeelden.

De Samensmelting van ChatGPT en Keylogger Malware

Aan de kern van deze opkomende dreiging ligt de tweeledige vaardigheid van ChatGPT in natuurlijke taalverwerking. Zijn potentieel voor positieve toepassingen wordt weerspiegeld in zijn sinistere rol bij het creëren van keylogger malware. Door ChatGPT in te zetten voor het genereren van keylogger code, krijgen kwaadwillende actoren een voordeel bij het creëren van ingewikkelde en heimelijk werkende schadelijke software.

Het Ontleden van het Proces: Een Case Study

Om de diepte van deze symbiotische relatie tussen AI en cybercriminaliteit te begrijpen, laten we eens kijken naar het stapsgewijze proces waarin ChatGPT helpt bij het genereren van keylogger malware:

Stap 1: Conceptualisatie

Het schimmige proces begint met het conceptueel uitwerken van het gewenste gedrag van de keylogger. Deze initiële fase omvat het beschrijven van hoe de keylogger toetsaanslagen moet vastleggen, het specificeren van de opslaglocatie voor gestolen gegevens en het ontwerpen van de middelen om deze gegevens onopvallend naar de aanvaller te verzenden.

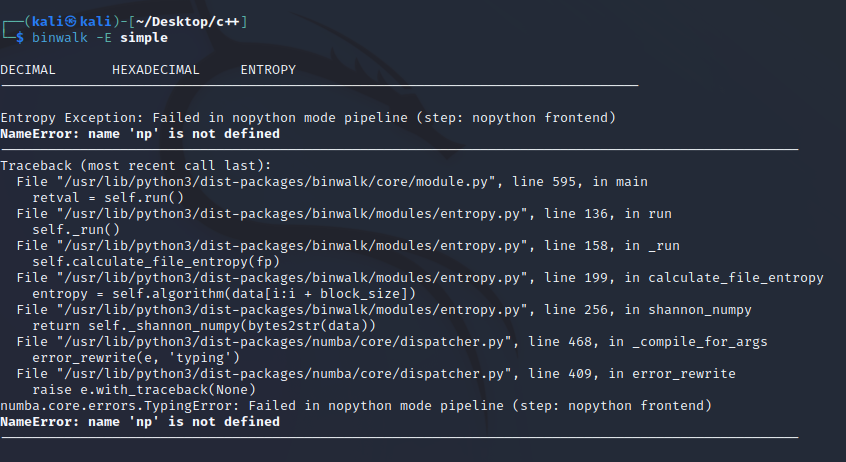

Stap 2: Codegeneratie

Onder begeleiding van het conceptuele input maakt de hacker gebruik van ChatGPT’s mogelijkheden om taal te genereren om daadwerkelijke keylogger code te synthetiseren. De resulterende code omvat een scala aan functionaliteiten, zoals heimelijk vastleggen van toetsaanslagen, data-encryptie om de gestolen informatie te verbergen en mechanismen voor veilige overdracht van de geëxtraheerde gegevens naar een externe server.

Stap 3: Aanpassing en Verfijning

De hacker verfijnt de gegenereerde code verder om de effectiviteit en onopvallendheid van de keylogger te vergroten. Deze fase kan het inzetten van ontwijkende technieken omvatten, zoals verhulling, om antivirusdetectie te omzeilen en ervoor te zorgen dat de keylogger onopgemerkt blijft functioneren.

De alliantie tussen ChatGPT en keylogger malware benadrukt de complexe relatie tussen innovatie en exploitatie. Hoewel de transformerende potentie van AI onmiskenbaar is, vereisen de toepassingen ervan in cybercriminaliteit een verhoogd bewustzijn. Door de complexiteit van deze alliantie te ontrafelen, het proces van met AI gegenereerde malware te begrijpen en een robuuste verdedigingsstrategie te implementeren, kunnen we de groeiende convergentie van technologie en kwaadwillende intenties aangaan. Het strijdtoneel van cybersecurity eist voortdurende waakzaamheid, adaptieve strategieën en innovatieve oplossingen om het tij van opkomende bedreigingen te keren.