Diepgaande Verkenning van Digitaal Forensisch Onderzoek: Specialisaties, Proces, Toepassingen en Belangrijkste Software in een tijdperk waarin digitale interacties de ruggengraat vormen van ons dagelijks leven en zakelijke operaties, is Digitaal Forensisch Onderzoek geëvolueerd tot een onmisbaar wapen in het arsenaal van cybersecurity en gerechtigheid.

Als een complexe en onthullende discipline heeft Digitaal Forensisch Onderzoek zijn rol uitgebreid van louter technische analyse tot een integraal onderdeel van onderzoeken naar cybercriminaliteit, fraude en een breed scala aan digitale inbreuken.

In dit artikel nemen we u mee op een informatieve reis door het uitgestrekte landschap van Digitaal Forensisch Onderzoek, waarbij we de diverse specialisaties, het grondige onderzoeksproces, praktische toepassingen en de kernsoftware die deze praktijk ondersteunt, verkennen.

Digitaal Forensisch Onderzoek Specialisaties:

Computerforensics:

De computerforensische specialisten gaan dieper dan alleen oppervlakkige scans van computersystemen. Ze duiken in harde schijven, besturingssystemen en software om de complexe digitale sporen van criminele activiteiten te ontdekken. Voor dit doel vertrouwen ze op robuuste softwaretoepassingen zoals EnCase, FTK (Forensic Toolkit), en Autopsy, die diepgaande analyses mogelijk maken.

Netwerkforensics:

In het domein van netwerkforensics is de focus gericht op het afluisteren van het digitale gesprek tussen apparaten en servers. Dit stelt specialisten in staat om cyberaanvallen en gegevensinbreuken te detecteren voordat ze catastrofaal kunnen worden. Krachtige tools zoals Wireshark en NetworkMiner fungeren als digitale telescopen om verkeerspatronen te monitoren en potentiële bedreigingen te identificeren.

Mobiele Forensics:

Het domein van mobiele forensics draait om het ontrafelen van de complexe digitale ecosystemen die smartphones en andere mobiele apparaten omringen. Dit omvat het extraheren van sms-berichten, oproeplogboeken, locatiegegevens en app-activiteit met behulp van geavanceerde softwaretoepassingen zoals Cellebrite, Oxygen Forensic Detective en Magnet AXIOM.

Geheugenforensics:

Terwijl het digitale leven zich ontvouwt, wordt een deel ervan bewaard in het vluchtige geheugen van een computer. Geheugenforensics is de kunst om deze digitale schatten te ontsluiten. Gespecialiseerde software zoals het Volatility Framework fungeert als een digitale goudzoeker, die informatie oogst over actieve processen en geopende bestanden.

Malware Forensics:

Malware is als een digitale sluipschutter, en malware forensics is de kunst van het begrijpen van de tactieken van deze digitale indringers. Experts gebruiken gereedschappen zoals IDA Pro en OllyDbg om malware tot op de laatste bit te analyseren en de innerlijke werking ervan te ontdekken.

Digitale Forensische Accounting:

In dit spannende veld worden financiële sporen gevolgd met dezelfde precisie als digitale sporen. Dankzij software zoals IDEA en ACL kunnen digitale forensische accountants financiële gegevens doorzoeken en analyseren om frauduleuze activiteiten te ontdekken.

E-discovery:

Het digitale universum groeit exponentieel, en in dit domein wordt geavanceerde software zoals Relativity en Nuix ingezet om door deze enorme digitale oceanen te zeilen en elektronische bewijzen te vinden en te beheren.

IoT Forensics:

Met de opkomst van het Internet of Things (IoT) raken steeds meer apparaten met elkaar verbonden. IoT Forensics richt zich op de analyse van de gegevens die deze apparaten genereren. Hierbij kunnen specialisten variërende software en methoden toepassen, afhankelijk van het specifieke apparaat en de technologie.

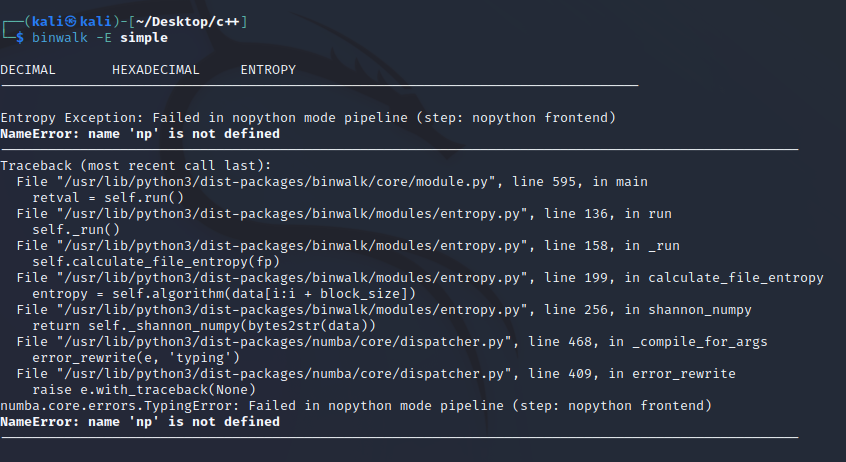

Het Verzamelen van Bewijsmateriaal:

Het fundament van elk digitaal forensisch onderzoek begint met het verzamelen van onaantastbaar bewijsmateriaal. Dit proces is cruciaal, omdat verkeerde stappen het bewijs kunnen compromitteren of de juridische geldigheid ervan in gevaar kunnen brengen. Hierbij wordt gebruik gemaakt van specifieke software en technieken, zoals:

FTK Imager en dd: Deze hulpmiddelen maken het mogelijk om digitale kopieën (images) te maken van opslagmedia zonder de oorspronkelijke gegevens aan te tasten.

Live Forensics Tools: Specifieke software, zoals AccessData Live, stelt onderzoekers in staat om gegevens te verzamelen van actieve systemen zonder deze uit te schakelen.

Write Blockers: Hardwarematige apparaten die worden gebruikt om de oorspronkelijke inhoud van een opslagmedium te beschermen tegen onbedoelde wijzigingen tijdens het verzamelen van bewijs.

Chain of Custody Software: Om de integriteit van bewijs te waarborgen, worden tools zoals CaseNotes gebruikt om een gedetailleerde keten van bewijsvoering te documenteren.

Het verzamelen van bewijsmateriaal is de eerste en kritieke stap in het digitaal forensisch proces. Het vereist zowel technische expertise als strikte naleving van de juridische normen om de geldigheid en bruikbaarheid van het verzamelde bewijs te garanderen. De ingezette software en methoden zijn van cruciaal belang om dit delicate evenwicht te handhaven.

Forensische Analyse en Data Herstel:

Nadat het bewijsmateriaal zorgvuldig is verzameld, betreedt het onderzoeksteam het domein van forensische analyse. Dit is waar de ware diepgang van het digitale forensisch onderzoek plaatsvindt, waarbij experts digitale sporen ontrafelen, verdachte activiteiten identificeren en een holistisch begrip ontwikkelen van wat er is gebeurd.

Forensische Analyse:

Voor deze fase zijn verschillende gespecialiseerde softwaretools van onschatbare waarde:

Autopsy: Deze open-source digitale forensische tool biedt een krachtige grafische interface voor het analyseren van harde schijven en gegevens. Het omvat functies zoals bestandsanalyse, metadata-extractie en trefwoorddoorzoeking.

X-Ways Forensics: Dit is een geavanceerd en veelgebruikt forensisch platform dat diepgaande analyse van digitale gegevens mogelijk maakt. Het biedt functies voor het doorzoeken van bestanden, carving (het herstellen van verwijderde gegevens), en het identificeren van verdachte activiteiten.

Data Herstel:

Verwijderde gegevens kunnen een schat aan informatie bevatten voor een digitaal forensisch onderzoek. Softwaretoepassingen die data herstel mogelijk maken, omvatten:

TestDisk en PhotoRec: Deze open-source tools richten zich op het herstellen van verwijderde gegevens en beschadigde partities. TestDisk is gericht op het herstellen van verloren partities en herstelt de bootsector, terwijl PhotoRec is ontworpen voor bestandsherstel, zelfs als bestandsystemen zijn beschadigd.

Keten van Bewijs en Rapportage:

In de wereld van digitaal forensisch onderzoek is het essentieel om de keten van bewijsvoering nauwgezet bij te houden om de integriteit en geldigheid van het verzamelde bewijs te waarborgen. Hierbij worden gespecialiseerde softwaretoepassingen zoals CaseNotes en Evidence Log gebruikt om elke stap van het proces te documenteren. Deze gedetailleerde documentatie speelt een cruciale rol in juridische procedures en zorgt ervoor dat het bewijsmateriaal betrouwbaar en bruikbaar blijft.

Eenmaal voltooid, leidt het verzamelen, analyseren en documenteren van bewijs tot de creatie van een uitgebreid forensisch rapport. Dit rapport, dat vaak is samengesteld met behulp van software zoals Oxygen Forensic Detective Report Builder en EnCase Forensic Report, presenteert heldere en gedetailleerde bevindingen die van onschatbare waarde zijn in gerechtelijke procedures.

Digitaal Forensisch Onderzoek is een onmisbaar instrument geworden in het ontwarren van complexe digitale puzzels. Met zijn diverse specialisaties, gedisciplineerd onderzoeksproces en een breed scala aan gespecialiseerde softwaretoepassingen, werpt het licht op verborgen waarheden en onthult het de digitale sporen die anders in duisternis zouden blijven. Als technologie en cyberdreigingen blijven evolueren, blijft het belang van dit veld groeien, en blijven de experts achter Digitaal Forensisch Onderzoek aan de frontlinie staan van digitale gerechtigheid en veiligheid.